1 Parte:

6

2 Parte:

6

miércoles, 15 de diciembre de 2010

viernes, 3 de diciembre de 2010

Puertos

Puerto Yack:

Puertos de comunicacion:

Puerto RJ-11:

es le especifico del modem.

El puerto RJ-45:

Se conoce este puerto habitualmente como ethernet.

La RJ-45 es una interfaz física comúnmente usada para conectar redes de cableado estructurado, (categorías 4, 5, 5e, 6 y 6a). RJ es un acrónimo inglés de Registered Jack que a su vez es parte del Código Federal de Regulaciones de Estados Unidos. Posee ocho "pines" o conexiones eléctricas, que normalmente se usan como extremos de cables de par trenzado.

Bluetooth:es una especificación industrial para Redes Inalámbricas de Área Personal (WPANs) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en la banda ISM de los 2,4 GHz. Los principales objetivos que se pretenden conseguir con esta norma son:

Facilitar las comunicaciones entre equipos móviles y fijos.

Eliminar cables y conectores entre éstos.

Ofrecer la posibilidad de crear pequeñas redes inalámbricas y facilitar la sincronización de datos entre equipos personales

Los puertos RCA:

Tambien trasportar la señal de audio que este caso ya puede ser analogica o digital.

Amarillo: Salida diital

Blanco: Salida izquierda

Rojo: Salida derecha

Los de salida rojo y blanca son de señal analogica.

Puerto infrarrojos:

La radiacón infrarroja, radiación térmica o radiación IR es un tipo de radiación electromagnética de mayor longitud de onda que la luz visible, pero menor que la de las microondas.

El puerto de audio tiene la función de capturar audio procedente del exterior, grabar señales de audio, reproducir sonido hacia bocinas y capturar la señal del micrófono, consta de un conector cilíndrico con 2 ó 3 terminales que permite la transmisión de datos a un dispositivo externo (periférico), básicamente bocinas y micrófonos, desde la computadora; por ello se le denomina puerto.

Puertos de comunicacion:

Puerto RJ-11:

es le especifico del modem.

El puerto RJ-45:

Se conoce este puerto habitualmente como ethernet.

La RJ-45 es una interfaz física comúnmente usada para conectar redes de cableado estructurado, (categorías 4, 5, 5e, 6 y 6a). RJ es un acrónimo inglés de Registered Jack que a su vez es parte del Código Federal de Regulaciones de Estados Unidos. Posee ocho "pines" o conexiones eléctricas, que normalmente se usan como extremos de cables de par trenzado.

Bluetooth:es una especificación industrial para Redes Inalámbricas de Área Personal (WPANs) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en la banda ISM de los 2,4 GHz. Los principales objetivos que se pretenden conseguir con esta norma son:

Los puertos RCA:

Tambien trasportar la señal de audio que este caso ya puede ser analogica o digital.

Amarillo: Salida diital

Blanco: Salida izquierda

Rojo: Salida derecha

Los de salida rojo y blanca son de señal analogica.

.

Puerto infrarrojos:

La radiacón infrarroja, radiación térmica o radiación IR es un tipo de radiación electromagnética de mayor longitud de onda que la luz visible, pero menor que la de las microondas.

miércoles, 1 de diciembre de 2010

HDMI

High-Definition Multimedia Interface o HDMI, (interfaz multimedia de alta definición), es una norma de audio y vídeo digital cifrado sin compresión apoyada por la industria para que sea el sustituto del euroconector.

HDMI 1.0 (Diciembre 2002).Cable único de conexión digital audio/video con bitrate máximo de 4.9 Gbit/s. Soporte hasta 165Mpixels/s en modo video (1080p60 Hz o UXGA) y 8-canales/192 Khz./24-BIT audio.

HDMI 1.2 (Agosto 2005).Se añade en esta especificación soporte para ONE BIT Audio, usado en Súper Audio CD’ s, hasta 8 canales. Disponibilidad HDMI Tipo A para conectores de PC.

HDMI 1.3 (Junio 2006).Se incremente el ancho de banda a 340 MHz (10.2 Gbit/s) y se añade soporte para Dolby TrueHD y DTS-HD. TrueHD y DTS-HD son formatos de audio de bajas pérdidas usados en HD-DVD y Blu-ray Disk. Esta especificación dispone también de un nuevo formato de mini conector para videocámaras.

Sobre todo mirad bien la versión de HDMI que necesitáis ya que la diferencia entre unos y otros pueden ser 20 euros. Los hay desde los 15 euros hasta los 45.

HDMI 1.4 (En la actualidad)

un nuevo cable por el que enviar no solo vídeo y audio de alta definición, sino también datos y vídeo en 3D. Una de las novedades más interesantes que introduce la especificación HDMI 1.4 es la posibilidad de enviar y recibir datos a través de una conexión Ethernet incorporada en el propio cable con velocidades de hasta 100 Mbps.

viernes, 26 de noviembre de 2010

Conexiones y Puertos

Perifericos del panel lateral

Fireware:

Su huso es de alta velocidad y se utilizan para el paso de datos de comunicacion.

Son incluso mas rapidos que los puertos USB.incluyen tambien alimentacion de corriente (Hasta 25v)

Puertos y conectores micro-USB:

Para monitores, camaras digitales, ect.

Puertos paralelo:

Puerto serie

Puerto y conector USB-B

Fireware:

Su huso es de alta velocidad y se utilizan para el paso de datos de comunicacion.

Son incluso mas rapidos que los puertos USB.incluyen tambien alimentacion de corriente (Hasta 25v)

Para monitores, camaras digitales, ect.

Puertos paralelo:

Puerto serie

Puerto y conector USB-B

jueves, 18 de noviembre de 2010

Tipos de Malware

ViRus:

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario.

ADWARE:

Este software muestra o baja anuncios publicitarios que aparecen inesperadamente en el equipo

BACKDOOR:

Una puerta trasera es un software que permite el acceso al sistema.

BADWARE ALCALINOS:

Este es un tipo de Malware mitad spyware, mitad backdoor, suele residir en las ventanas del sistema observando incesantemente hasta que se echa al acecho de un usuario

BOMBA FORK:

Programa que se auto réplica velozmente para ocupar toda la memoria y capacidad de proceso del ordenador donde se ejecutan

BOTS:

Es un programa robot, que se encarga de realizar funciones rutinarias, pero que también creaban cuentas en los diferentes sitios que otorgan e-mail gratuitos, para con estas cuentas realizar daños

BUG:

Es todo error en la programación, que impiden funcionar bien a los equipos de cómputo

CABALLO DE TROYA:

Un programa caballo de Troya (también llamado Troyano) es una pieza de software dañino disfrazado de software legítimo.

COOKIES:

Es el tipo de almacenamiento de información guardado en el propio equipo que puede hacer normalmente el seguimiento de las preferencias en Internet

CRACKERS:

Además de referirse a hackers con malas intenciones, son programas que monitorean las contraseñas en las aplicaciones de la máquina. Se conocen también como ladrones de contraseñas.

CRYPTOVIRUS RANSOMWARE O SECUESTRADORES:

Es el programa que entra a la computadora y cifra los archivos del disco duro, pidiendo que se enviara el pago vía Internet.

DIALERS:

Los dialers son programas que llaman a un número de larga distancia, para a través de su módem entrar con o sin su consentimiento principalmente a páginas de juegos o pornográficas.

EXPLOITS:

Un exploit es aquel software que ataca una vulnerabilidad particular de un sistema operativo

HIJACKER:

Programa que realiza cambios en la configuración de la página de inicio del navegador, que lo redirige a otra de características indeseables como son las pornográficas y más peligrosamente a copias casi fieles de las bancarias.

HOAXES, JOKES O BULOS:

Son bromas que semejan ser virus, pero que, ciertamente no los son.

KEYSTROKE O KEYLOGGER:

Son programas espías, enviados por medio de troyanos que radicados en un computador, monitorea el sistema, registrando las pulsaciones del teclado, para robar las claves y passwords en páginas financieras y correos electrónicos del equipo utilizado para saber lo que la víctima hizo, y enviarle de forma periódica, dicha información al craker creador, por medio de un archivo o por Internet al sitio del servidor Web,

LADILLA VIRTUAL:

Conocido como (virtual crab). Este tipo de programa maligno que, como analogía al parásito de transmisión sexual, entra en una computadora a través del sexo virtual, sitios pornográficos o cualquier aplicación relacionada.

LEAPFROG:

Las ranas como también se conocen en español son programas que entran a los equipos para conocer las claves de acceso

PARÁSITO INFORMÁTICO:

Este tipo de malware es el que se adhieren a archivos (especialmente ejecutables), como lo haría un parásito.

PHARMING:

Es el software maligno que suplanta al DNS, en el host local, para conducirnos a una página Web falsa, con lo cual al intentar entrar en nuestro navegador a un determinado nombre de dominio nos redirección al que el hacker, ha cambiado.

RABBIT O CONEJOS :

Reciben este nombre algunos gusanos informáticos, cuyos códigos malignos llenan el disco duro con sus reproducciones en muy poco tiempo y que también pueden saturar el ancho de banda de una red rápidamente.

RISKWARE:

Programas originales, como las herramientas de administración remota, que contienen agujeros usados por los crackers para realizar acciones dañinas.

ROOTKIT :

Los rootkit son programas que son insertados en una computadora después de que algún atacante ha ganado el control de un sistema.

SPAM:

Se le llama a los e-mailes basura, que son mandados a direcciones electrónicas compradas por empresas con la finalidad de vender sus productos

SPYWARE:

Los Spywares o Programa espía, son aplicaciones que se dedican a recopilar información del sistema en el que se encuentran instaladas para luego enviarla a través de Internet, generalmente a alguna empresa de publicidad.

LOS GUSANOS:

Informáticos son similares a los virus, pero los gusanos no dependen de archivos portadores para poder contaminar otros sistemas. Estos pueden modificar el sistema operativo con el fin de auto ejecutarse como parte del proceso de inicialización del sistema.

TROYANOS:

Malware (del inglés malicious software), también llamado badware, software malicioso o software malintencionado es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario

lunes, 8 de noviembre de 2010

SOPORTES DE CAPACIDAD

VERBATIM

CD-RW

700 Mb

PRINCO

DVD-R

4.7 GB

DVD-DOBLE CAPA

8.5 GB

TARJETAS MEMORIA

MICRO SD

32 GB

BLURAY

25 GB

PENDRAY

128 GB

miércoles, 3 de noviembre de 2010

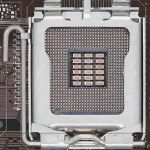

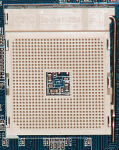

Nombre: Socket 775 o T

Marca:Intel

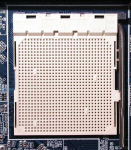

Nombre: Socket 754

Marca de microprocesador:

AMD

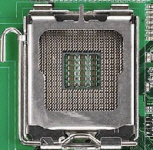

Nombre: Socket 940

Marca de microprocesador:

AMD

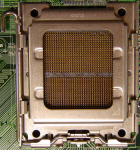

Nombre: Socket 771

Marca de microprocesador:

Intel

Nombre: Socket F

Marca de microprocesador:

AMD

Marca de microprocesador:

AMD

Nombre Socket S1

Marca de microprocesador:

AMD

Nombre: PAC418

Marca de microprocesador:

Intel

Nombre: PAC611

Marca de microprocesador:

Intel

Nombre: Socket AM2 Marca de micprocesador: AMD  |

martes, 26 de octubre de 2010

Software Propietario

Olaaa a ToDOs:

Me parece muy interesenta debido a que es un descarga completa y seguro, no tendras

ningun problema contra los virus o amenazas.Ademas el progra suele ser

seguro de que va a valer no como los Sowtware libre de los

cuales podras tener problemas o que el programa no valga.

Asi que yo daria mi opinion mas a Software propietario debido a su buen huzo.

Me parece muy interesenta debido a que es un descarga completa y seguro, no tendras

ningun problema contra los virus o amenazas.Ademas el progra suele ser

seguro de que va a valer no como los Sowtware libre de los

cuales podras tener problemas o que el programa no valga.

Asi que yo daria mi opinion mas a Software propietario debido a su buen huzo.

lunes, 25 de octubre de 2010

Suscribirse a:

Entradas (Atom)